بدافزار جدید لازاروس قابل شناسایی نیست؛ مراقب باشید!

بدافزار جدید لازاروس تضمین میکند که پیلود مورد نظر فقط روی دستگاه قربانی قابل رمزگشایی است، بنابراین از رمزگشایی ناخواسته آن توسط محققان امنیتی جلوگیری میشود

به گزارش واحد ترجمه ایران دکونومی، گروه هکری بدنام “لازاروس” اهل کره شمالی در بخشی از کلاهبرداریهای استخدام جعلی خود از نوع جدیدی از بدافزارهای پیچیده استفاده کرده است که به گفته محققان کشف و شناسایی آن بسیار چالش برانگیزتر از نسل قبلی این بدافزارها است.

بر اساس پستی که پیتر کالنای (Peter Kálnai) محقق ارشد بدافزار در ESET منتشر کرده است، محققان ESET اخیراً در حین تجزیه و تحلیل یک حمله شغلی جعلی که علیه یک شرکت هوافضای مستقر در اسپانیا رخ داد، یک بکدور (backdoor ) بدون سند عمومی به نام LightlessCan را شناسایی کردند.

گفتنی است که backdoorها برنامههایی هستند که به مجرمان سایبری اجازه میدهند از راه دور به سیستمهای یک شرکت دسترسی پیدا کنند.

«محققان ESET یافتههای خود در مورد حمله تهدید پیشرفته مستمر (APT) گروه لازاروس مرتبط با کره شمالی به یک شرکت هوافضا در اسپانیا را منتشر کرده است.»

— (ESET@) ؛ 29 سپتامبر 2023

شیوه کار لازاروس در استخدامهای جعلی

کلاهبرداری استخدام جعلی گروه لازاروس معمولاً شامل فریب قربانیان با پیشنهاد یک موقعیت شغلی عالی در یک شرکت معروف است. مهاجمان قربانیان را ترغیب میکنند تا یک پیلود (payload ) مخرب که در قالب اسنادی برای ورود انواع مختلف آسیبها مخفی شده است را دانلود کنند. کالنای میگوید این پیلود جدید که LightlessCan نام دارد در مقایسه با نسخه BlindingCan قبلی، نوعی «پیشرفت قابل توجه» محسوب میشود.

“LightlessCan عملکرد طیف گستردهای از فرامین ویندوز را تقلید میکند و امکان فراخوانی اجرای discreet در خود RAT را به جای اجرای نویزی کنسول فراهم میکند.”

وی معتقد است: «این رویکرد از نظر پنهانکاری، هم در فرار از راهکارهای نظارت بلادرنگ مانند EDR و هم از ابزارهای digital forensic، مزیت قابلتوجهی نسبت به نسخههای قبل دارد.»

«مراقب استخدامکنندگان جعلی لینکدین باشید! آگاه باشید که چگونه گروه لازاروس از یک شرکت هوافضای اسپانیایی از طریق چالش کدگذاری تروجانیزه شده سوء استفاده کرده است. ما در آخرین مقاله خود با عنوان WeLiveSecurity به جزئیات کمپین جاسوسی سایبری آنها پرداختهایم.»

— (ESET@) ؛ 29 سپتامبر 2023

افزون برموارد فوق، پیلود جدید از نوعی ویژگی استفاده میکند که این محقق آن را «حفاظهای اجرایی» مینامد و تضمین میکند که پیلود مورد نظر فقط میتواند روی دستگاه قربانی مورد نظر رمزگشایی شود، بنابراین از رمزگشایی ناخواسته آن توسط محققان امنیتی جلوگیری میشود.

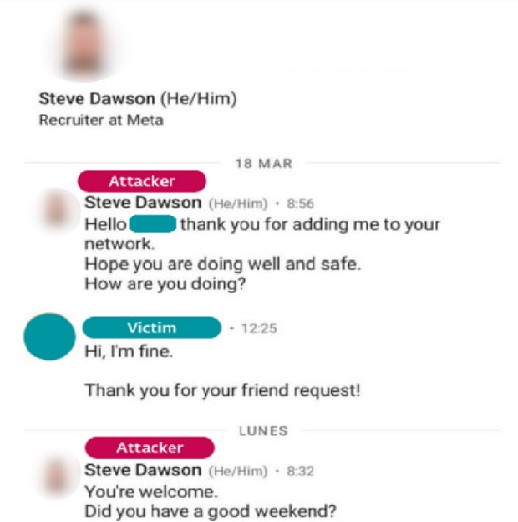

کالنای اذعان داشت که در تازهترین رویدادی که به کمک این بدافزار جدید اتفاق افتاد، یک کارمند پیامی از یک استخدامکننده جعلی متا به نام استیو داوسون (Steve Dawson) دریافت کرد. بلافاصله پس از آن، هکرها دو چالش کدگذاری ساده را که با بدافزار تعبیه شده بود، برای او ارسال کردند.

او افزود که جاسوسی سایبری انگیزه اصلی حمله گروه لازاروس به این شرکت هوافضا مستقر در اسپانیا بوده است. بر اساس گزارش روز 14 سپتامبر (23 شهریور) شرکت تحلیل بلاکچین چین آلیسیس (Chainalysis)، از سال 2016 تاکنون، هکرهای کره شمالی و در راس آن گروه لازاروس، حدود 3.5 میلیارد دلار از پروژههای رمزارزی به سرقت بردهاند.

در ماه سپتامبر 2022 (شهریور 1401)، شرکت امنیت سایبری SentinelOne نسبت به یک کلاهبرداری شغلی جعلی در لینکدین هشدار داد که در آن لازاروس به عنوان بخشی از کمپینی موسوم به “Operation Dream Job”، به قربانیان احتمالی استخدام در صرافی کریپتو دات کام (Crypto.com) پیشنهاد کار میداد.

در همین حال، سازمان ملل در تلاش است تا تاکتیکهای جرایم سایبری کره شمالی را در سطح بینالمللی محدود کند، چرا که این کشور مشخصاً از بودجه سرقت شده برای حمایت از برنامه موشکی و هستهای خود استفاده میکند.

سلب مسئولیت: تلاش ایران دکونومی مبتنی بر ارائه محتوای مفید صرفاً جهت افزایش آگاهی مخاطب است و توصیه مالی محسوب نمیگردد.

منبع: cointelegraph